Для вебмастера » Wordpress → 10 шагов по защите админки WordPress

Админская часть веб-приложений является любимой мишенью хакеров, и поэтому она должна быть особенно хорошо защищена. То же самое можно сказать о WordPress : при создании блога, система создает административному пользователю абсолютно безопасный пароль и блокирует доступ к области настроек. Это является краеугольным камнем ее защиты. Иногда бывает этого недостаточно. Будем копать глубже!

В данной статье основное внимание уделяется защите админки WordPress, то есть всех тех страниц в папке wp-admin (или http://www.yourblog.com/wp-admin/), которые отображаются после того, как логин пользователя проверен. Мы выделили полужирным выражение ” после того, как логин пользователя проверен ” сознательно: необходимо чётко понимать, что только этот простой запрос стоит на пути злобного хакера к мощным административным настройкам всего блога. Таким образом, защита сильна лишь сгенерированными паролями для входа в админку.

Для того, чтобы усложнить атаку хакера, вы должны выполнить следующие действия вручную. Эти решения не гарантируют 100% безопасность, но вы можете создать эффективные препятствия на пути хакера к админке вашего блога.

Итак начнём…

1. Переименуйте каталог Wordpress

Начиная с версии 2.6, появилась возможность изменить путь каталога wp-content. К сожалению, это пока не представляется возможным для папки wp-admin. Блоггеры просто должны признать этот факт и надеется, что эта защита станет возможной в будущих версиях. До тех пор, надо использовать альтернативные рецепты защиты. При распаковке дистрибутива WordPress, вы увидите папку с именем Wordpress. Эта папка должна быть переименованы (в идеале чем-то загадочным), а также после этого измените файл wp-config.php в корневом каталоге домена блога.

Что это даёт?

• Во-первых, файлы не будут больше теряться в главном каталоге, тем самым увеличивая четкость на корневом уровне. Другие файлы и папки будут найдены быстрее.

• Во-вторых, множественные установки WordPress теперь могут быть созданы и быть параллельны друг другу, не вмешиваясь в другие системные файлы и настройки, что делает такой способ идеальным для тестирования и разработки.

• Третье преимущество фактически говорит о безопасности администратора (и самого блога) - блог больше не в корневом каталоге домена. Будет нелегко найти путь к странице входа в блог, по крайней мере, для человека. Это изменение будет защищать ваш блог.

Адрес блога должен быть красивым и ненавязчивым

Примечание: Если системные файлы в WordPress блоге уже не в главной директории, а также название инсталляции основной папки было изменено (как это было рекомендовано выше), адрес блога надо указать как http://example.com.

Как?

В поле WordPress address (URL) надо вписать путь к переименованной папке. Например, если разархивированная папка Wordpress в wordpress_ livwee_Tsrr6K, то введите путь http://example.com/wordpress_livwee_Tsrr6K.

Адрес вашего блога при этом будет оставаться красивым и не отвлекает.

2. Настройте безопасность в файле wp-config.php

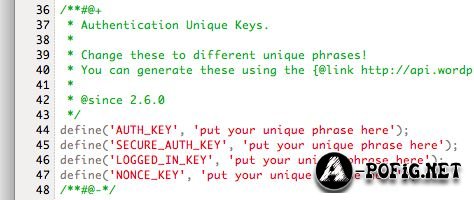

Конфигурационный файл WordPress wp-config.php содержит настройки и данные для доступа к базе данных. Но, связанные с безопасностью настройки могут быть также найдены в этом файле. Следующие настройки должны быть в файле wp-config.php (но могут и не быть), и должны быть добавлены или изменены:

• Ключи безопасности: Поскольку WordPress 2.7, WordPress имеет четыре вида ключей безопасности, которые должны быть созданы. WordPress спасает вас от необходимости разработать строк сам генерации строк безопасности ключей автоматически. Вы просто должны выполнить эти ключи безопасности в вашем файле конфигурации. Эти ключи являются необходимыми для обеспечения безопасности вашего блога установлена.

• Префикс таблиц вновь создаваемой установке WordPress не должны быть стандартным “wp_”. Чем загадочнее слова, тем меньше вероятность проникновения в базы данных MySQL будет происходить. Плохо: $table_prefix = ‘wp_’;. Намного лучше: $table_prefix = ‘wp4FZ23455ert52Y_’;. Это значение присваивается только один раз, и вам не придется вспоминать о нем, поскольку он имеет внутреннюю функцию.

• Если сервер имеет SSL шифрование, его рекомендуется использовать для доступа к админке. Это можно сделать, добавив следующую команду в файл wp-config.php: DEFINE ( ‘FORCE_SSL_ADMIN’, True);

Кроме того, Вы можете настроить другие системные настройки в файле конфигурации. Четкий и исчерпывающий перечень параметров для более высокого уровня безопасности и производительности, можно найти в .

3. Переместите файл wp-config.php

Кроме того, начиная с версии 2.6, WordPress позволяет перемещать wp-config.php файл на более высокий уровень. Поскольку этот системный файл содержит гораздо больше информации, чем любой другой, и потому, что трудно получить доступ к корневой папке сервера, то, безусловно, имеет смысл сохранить его на уровень выше установленного Worpress. WordPress автоматически найдёт свои настройки на более высоком уровне каталога. Любая попытка со стороны пользователей скорректировать путь, таким образом, бесполезна.

4. Защитите файл wp-config.php

Не все провайдеры, однако, позволяют передавать данные на более высокий уровень, чем основной каталог. Администраторы не всегда могут выполнить предыдущий шаг, если они не имеют этой привилегии. В этом случае, внешний доступ к файлу wp-config.php может быть исключен с помощью файла htaccess. Вот соответствующий код:

# protect wpconfig.php

<files wp-config.php>

Order deny,allow

deny from all

</files>

Важноубедиться, что файл htaccess находится в той же директории, что и файл wp-config.php. Кстати, этот метод будет также полезен, если вы пользуетесь несколькими блогами WordPress, но не разрешили перенос соответствующих конфигурационных файлов.

5. Удалите учетную запись администратора по умолчанию

Когда WordPress установлен, учётная запись администратора с именем пользователя admin создается автоматически, без каких-либо вариантов. По умолчанию пользователь с административными правами получает ID #1, что является легкой мишенью для хакеров. При нападении, достаточно уничтожить только пароль пользователя с эти ID.

Поэтому наши рекомендации:

• Создайте еще одиного администратора.

• Выйдите из админки.

• Войдите в качестве нового админа.

• Удалите старого администратора в списке пользователей.

Создание второго админа даёт большую безопасность: это имя будет отображаться во всех будущих опубликованных статьях и комментариях, и имя фактического администратора никогда не будет отображаться на страницах блога, и, соответственно, никогда не выдастся во внешний мир.

6. Выбор надежных паролей

Вероятность и частота нападений увеличивается пропорционально популярности блога. И когда в конце концов ваш блог WordPress будет искусно атакован, вы должны быть уверены, что у вас нет слабых звеньев в цепи безопасности.

Чаще всего пароли являются самым слабым звеном в этой цепи. Причина? Дело в том, что пароли, как правило, выбираются не очень сложными. Многочисленные исследования показывают, что огромное количество паролей содержат слишком мало символов и их очень легко угадать.

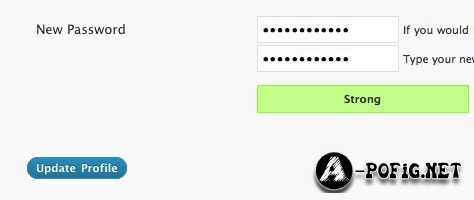

WordPress отреагировали на эту проблему с интуитивным индикатором, основанном на цветовой подсветке при выборе желаемого пароля. Необъяснимо, но этот инструмент доступен только для существующих профилей (в разделе Настройки> Пользователи> Ваш профиль). Если администратор создает новых пользователей, а затем придумывает пароль сложность пароля не отображается визуально.

Наша рекомендация для обеспечения безопасности пароля WordPress состоит в том, что пароль должен иметь не менее семи символов, включать заглавные и строчные символы, цифры и символы, такие как !”?$%^).

Придерживаясь девиза “Два лучше, чем один“, необходимо защитить вход в админку дополнительным паролем. Измените соответствующим образом файл htaccess, который хранится в папке wp-admin. Разместите там же и файл htpasswd. После внесения этих изменений, браузер будет запрашивать данные, хранящиеся в htaccess. Это может быть различным для каждого автора блога или же для всех.

Примечание: поможет создать необходимые файлы с заданными значениями.

8. Подавление ошибок страницы входа

Страница входа в админку WordPress имеет проверку на ошибки. До успешного входа в систему посетители иногда могут вводить ошибочные значения. В случае неудачной попытки, WordPress сообщает пользователю, какие проблемы могут быть.

После устранения неполадок, WordPress предоставляет подсказки об ошибке. Так что, если имя пользователя введено неправильно, то это будет сообщено. Если пароль неправильный, то это также будет сообщаться. Это комфортно для добропорядочных пользователей, и благословение для воров. Непреднамеренно, WordPress предоставляет ценную информацию для плохих мальчиков, которые пытаются получить доступ к Вашим данным. Это всего лишь вопрос времени, пока они не получат доступ.

Одной строкой кода можно умно решить эту проблему и страница логина больше не будет выводить подсказок.

Впишите этот код в файле functions.php вашей темы:

add_filter(’login_errors’,create_function(’$a’, “return null;”));

Два решения существуют: Login LockDown и Limit Login Attempts. После установки, они записывают в журнал все попытки входа. Кроме того, с их помощью можно заблокировать посетителя на определенное времея после определенного количества неудачных попыток. Таким образом, роботы и хакеры будут ограниченны в масштабах их нападения.

10. Храните программное обеспечение в актуальном состоянии

Наконец, следует заявить: разработчики WordPress очень быстро и незамедлительно реагируют на уязвимости в WordPress. Обновляйте ваш блог по мере выхода обновлений. Начиная с версии Wordpress 2.7 , обновиться можно одним щелчком мыши. То же самое можно сделать и с плагинами!

И помните: лучше меньше, чем больше. Как администратор, вы должны убедиться, что только те плагины, которые необходимы вам активны в вашем блоге. Каждый модуль представляет собой потенциальную опасность и лучше его удалить, если он не нужен.

А вы?

Как защищаете Вашу админку Wordpress? Какие методы вы используете?

Оставляйте ваши комментарии на этй тему ниже…

Мы рекомендуем Вам зарегистрироваться либо войти на сайт под своим именем.